Antivirus (anche abbreviato in AV) è un software programmato per funzionare su un computer atto a prevenire, rilevare ed eventualmente rendere inoffensivi codici dannosi, noti anche come malware, fra i quali virus informatici, adware, backdoor, BHO, dialer, fraudtool, hijacker, keylogger, LSP, rootkit, spyware, trojan, worm.

Al giorno d'oggi, tuttavia, un "classico" AntiVirus da solo non è più spesso in grado di proteggere un computer da tutte le minacce esistenti, quali ad esempio: attacchi cibernetici, Advanced Persistent Threat (APT), botnets, DDoS attack, phishing, scams, social engineering o spam. Quindi, la "sicurezza informatica" è generalmente offerta in prodotti, o pacchetti di prodotti, e servizi multipli offerti dalle aziende produttrici di software AntiVirus. Questa pagina descrive il software utilizzato per la prevenzione, l'identificazione e la rimozione di malware, piuttosto che la sicurezza informatica attuata con altri metodi software, come ad esempio AntiSpam, Firewall, IDS, IPS ecc.

Caratteristiche

|

|

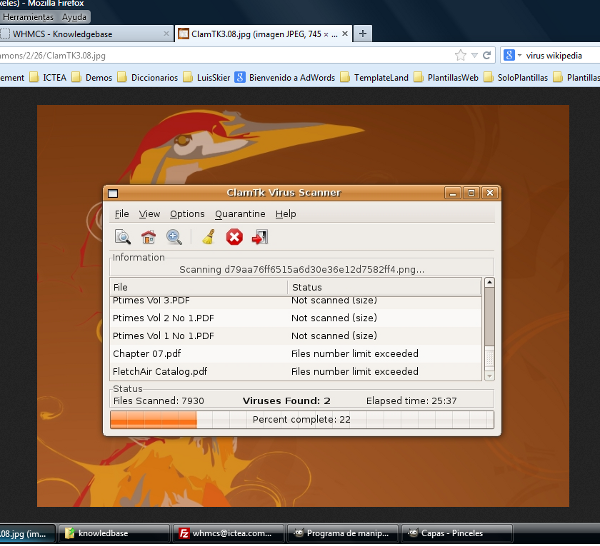

| Un esempio di software antivirus gratuito: ClamTk 3.08. |

Un antivirus da solo, per quanto affidabile ed efficiente, non è una protezione totale contro la totalità dei virus informatici esistenti al mondo. Inoltre, un antivirus si basa su determinate regole e algoritmi scritti da esseri umani, e pertanto queste possono portare a errori (falsi positivi) e/o a decisioni sbagliate. Dal punto di vista tecnico ci sono svariati metodi che si possono utilizzare per prevenire e individuare malware.

In generale, questi metodi possono essere suddivisi in tecniche di analisi statica, che si basano esclusivamente sull'analisi di codice e dati dei file binari (quali: signatures, analisi telemetriche e data mining), e analisi dinamica (quali: sandbox e honeypot), che si basano sull'esecuzione dinamica di un file per capire se è maligno o benigno. Tuttavia, queste ultime tecniche sono raramente utilizzate nei prodotti antivirus destinati agli utenti finali, ma sono generalmente utilizzate solamente all'interno dei laboratori delle aziende produttrici di software antivirus, al fine di aiutare i ricercatori a studiare i campioni malware. Questo è per via dei forti limiti dell'analisi dinamica, quali un alto overhead e il fatto che non può "vedere" tutto ciò che riguarda il programma. Tuttavia, esistono alcuni prodotti antivirus che effettivamente implementano queste tecniche.

Signatures (firme)

Il metodo delle signatures, ovvero delle firme, è ancora oggi quello più utilizzato. Questo metodo, sostanzialmente, prevede il confronto del file da analizzare con un archivio in cui sono schedati tutti i malware conosciuti, o meglio le loro firme. Ovviamente l'efficienza di tale metodo si basa sulla completezza dell'archivio, diverso per ogni casa produttrice di software antivirus, e sulla velocità del software nell'eseguire il confronto tra il file e la firma, nonché sulla firma stessa. L'archivio viene creato analizzando tutti i file presunti dannosi con cui si viene a contatto. Una volta trovato un file presunto dannoso, una casa produttrice di software antivirus, dovrà quindi analizzarlo e, eventualmente, aggiungere la firma di tale file al suo archivio.

Risulta abbastanza chiaro che tutte le vulnerabilità di un sistema operativo (zero-day) e i malware non ancora scoperti, o semplicemente non ancora analizzati, non possono ovviamente far parte di un determinato archivio. Quindi, di fatto, questo metodo non può portare alla rilevazione totale di tutti i malware esistenti in un determinato momento, in quanto è presumibile pensare che esisteranno sempre dei malware non ancora scoperti e/o analizzati. Neppure l'utilizzo incrociato di tutti i software antivirus esistenti al mondo potrebbe assicurare la completa inattaccabilità di un computer. Tuttavia, nonostante questo, il metodo delle signatures rimane uno dei metodi più efficienti e consolidati nell'industria del settore.

Questo anche perché non tutti i malware si diffondono con la stessa rapidità e con la stessa intensità. Più un malware è infettivo, infatti, e più è probabile che sia arrivato nelle mani dei ricercatori delle aziende produttrici di software antivirus. Quindi, sebbene il metodo utilizzato non garantisca l'assoluta inviolabilità, garantisce comunque una sicurezza abbastanza elevata dai malware più diffusi. Inoltre, bisogna anche considerare che molti dei malware esistenti non sono "in the wild", ossia sono "zoo virus" la cui esistenza è limitata ai centri di ricerca antimalware.

Infine, uno dei punti chiave per cui il metodo delle signature è ancora ad oggi quello più utilizzato è il fatto che questo metodo, se correttamente implementato, garantisce un numero esiguo (teoricamente nullo) di falsi positivi, dipendente da come si estrae la firma. Infatti, se la firma identifica univocamente il malware analizzato (e.g. hash MD5 dell'intero file), questa stessa firma non potrà mai portare ad un falso positivo. Tuttavia, le aziende produttrici di software antivirus, per migliorare i loro prodotti al fine di rilevare anche programmi maligni non noti all'antivirus, cioè non ancora contenuti nel loro database dei malware, tendono a prendere solamente firme parziali dei malware.

In generale, infatti, la signature (firma) estratta è rappresentata da un numero variabile (generalmente almeno 3) di sequenze di byte non consecutivi che rappresentano univocamente (con la migliore precisione possibile) il malware. In questo modo, non solo diventa possibile la rilevazione di alcuni malware che non fanno ancora parte del database dell'antivirus, ma diventa anche più compatto il database stesso, con il conseguente aumento di velocità dell'antivirus nella scansione. Altri tipi di tecniche utilizzate per estrarre firme parziali sono i cosiddetti wildcards e le espressioni regolari.

Tecnologie euristiche

La tecnologia euristica è un componente implementato da alcuni antivirus che consente di rilevare alcuni programmi maligni non noti all'antivirus, cioè non contenuti nel suo database dei malware. Viene generalmente utilizzata come tecnologia complementare al metodo delle firme. Vi sono diversi tipi di tecnologie euristiche, quali ad esempio la scansione della memoria o del codice sorgente in cerca di pattern noti come maligni. Altri metodi possono essere il controllo su sezioni con nomi sospetti o con grandezza dell'header irregolare.

Questa tecnologia non sempre è presente all'interno di un antivirus e non sempre garantisce buoni risultati. Infatti, in base a come viene implementata, se impostata ad un livello troppo sensibile, può portare a un maggior numero di "falsi positivi" e/o di falsi negativi. Allo stesso modo, se impostata ad un livello troppo permissivo, può rivelarsi pressoché inutile. Agli albori, una delle tecniche euristiche più utilizzate riguardava la divisione del file binario in diverse sezioni, come ad esempio la sezione di dati e quella di codice.

Infatti, un file binario legittimo inizia solitamente sempre dalla stessa posizione. I primi virus, invece, riorganizzavano la disposizione delle sezioni, o sovrascrivevano la parte iniziale della sezione per saltare alla fine del file in cui si trovava il codice malevolo. Infine ri-saltavano all'inizio del file per riprendere l'esecuzione del codice originale. Questo, ovviamente, è un pattern ben preciso, che non era utilizzato da software legittimi, e che quindi rappresentava una buona euristica per la rilevazione di file sospetti.

Analisi telemetriche

Poiché le aziende produttrici di software antivirus hanno molti clienti sparsi in tutto il mondo, al giorno d'oggi, ci sono un sacco di informazioni di telemetria che possono essere usate. Anzi, la maggior parte degli antivirus hanno sensori che salvano remotamente alcune informazioni che possono essere utilizzate per decidere, o per aiutare a decidere, se un binario osservato da un determinato cliente in una determinata posizione geografica è maligno o meno.

Data mining

Uno dei più recenti metodi per la rilevazione di malware consiste nell'utilizzo di avanzati algoritmi di data mining. Questi algoritmi utilizzano caratteristiche dei file, estratte direttamente dai file binari, per classificare un eseguibile come malevolo o no.

Sandbox

Alcuni antivirus provano ad eseguire a run-time in una sandbox i file eseguibili e, tramite l'analisi del comportamento di tali eseguibili, riescono a capire se si tratti di eseguibili che contengono codice malevolo o meno. Questo metodo, se basato su buoni algoritmi, può essere molto preciso. Ovviamente, però, l'esecuzione all'interno di una sandbox richiede prestazioni e tempi di esecuzione più elevati rispetto ad un metodo basato sulle signatures. Generalmente metodi di analisi dinamica, come quello delle sandbox, sono usati dalle aziende produttrici di software antivirus al fine di analizzare i virus ricevuti ed estrarre automaticamente le firme.

Funzionamento

Uno dei principali metodi di funzionamento degli antivirus si basa sulla ricerca nella memoria RAM e/o all'interno dei file presenti in un computer di uno schema tipico di ogni virus (in pratica ogni virus è composto da un numero ben preciso di istruzioni (codice) che possono essere viste come una stringa di byte, il programma non fa altro che cercare se questa sequenza è presente all'interno dei file o in memoria). Uno schema viene anche detto "virus signature". Il successo di questa tecnica di ricerca si basa sul costante aggiornamento degli schemi che l'antivirus è in grado di riconoscere, aggiornamento effettuato solitamente da un gruppo di persone in seguito alle segnalazioni degli utenti e da gruppi specializzati nell'individuazione di nuovi virus. A sua volta il software antivirus domestico/d'ufficio viene periodicamente aggiornato scaricando dalla Rete i nuovi schemi di virus.

Antivirus con tecnologie euristiche tendono a prendere firme parziali dei virus, in modo da poter identificare anche virus non ancora nel loro database. Un'altra tecnica di riconoscimento consiste nell'analizzare il comportamento dei vari programmi alla ricerca di istruzioni sospette perché tipiche del comportamento dei virus (come la ricerca di file o routine di inserimento all'interno di un altro file) o ricercare piccole varianti di virus già conosciuti (variando una o più istruzioni è possibile ottenere lo stesso risultato con un programma leggermente differente).

In antivirus con tecnologie di analisi Real-Time, ogni file a cui l'utente o il sistema fanno accesso viene analizzato per verificare che non abbia una struttura sospetta o contenga istruzioni potenzialmente pericolose. In antivirus che utilizzano analisi comportamentali, ogni processo eseguito nel computer viene monitorato e si segnalano all'utente le azioni potenzialmente pericolose, come gli accessi al registro di sistema dei computer Windows o le comunicazioni con altri processi.

Parti che compongono l'antivirus

Con il termine antivirus in realtà si intendono più parti differenti, alcune indipendenti tra di loro:

- il file (o i file) delle firme: file che contiene tutte le firme dei virus conosciuti. Questa parte è fondamentale ed essenziale per il funzionamento corretto di qualsiasi altro componente

- il binario in grado di ricercare il virus all'interno dell'elaboratore. Questo componente è l'antivirus vero e proprio

- il binario che rimane residente e richiama l'antivirus ogni qual volta viene creato/modificato un nuovo file o viene modificata una zona di memoria per controllare che il computer non sia stato infettato con questa operazione

- il binario che effettua gli update (aggiornamento) del file delle firme e di tutti i binari dell'antivirus

Nota: alcuni software antivirus possono essere sprovvisti di una o di entrambe le parti 3 e 4

Limiti di un antivirus

Bisogna ricordare che l'antivirus è in grado di eliminare prima di tutto soltanto i virus che riconosce, ossia quelli presenti nel database dei malware dell'antivirus (questo non vale necessariamente per antivirus che utilizzano tecnologie euristiche e/o data mining). Quindi tutti i nuovi virus (per nuovi si intendono sia virus che il proprio antivirus non riconosce, sia quelli che non sono ancora stati scoperti) possono passare completamente inosservati e non essere rilevati dall'antivirus. Inoltre, l'antivirus riesce a intercettare il virus solo quando questo è entrato all'interno del computer e quindi ha già infettato un file o la memoria; a questo punto, a seconda del tipo di virus, può "disinfettare" il file o la memoria eliminando completamente il virus o in alcuni casi è costretto a mettere in "quarantena" il file contagiato ed eliminarlo per l'impossibilità di recuperare il file originario.

Occorre aggiornare continuamente il proprio antivirus per evitare che malware già riconosciuti (cioè già immessi nella lista del database online del software) non siano riconosciuti e quindi possano infettare il proprio PC. L'antivirus inoltre è un grande utilizzatore delle risorse del computer e se viene avviato in background ogni volta che il computer viene acceso può comportare un forte rallentamento, soprattutto nelle fasi iniziali (perché controlla prima tutta la memoria e poi tutti i file, che rientrano nella ricerca selezionata durante la fase configurazione, su disco); tale rallentamento si verifica anche nelle fasi in cui si scrive su disco, benché ciò possa risultare più trascurabile.

Per tali motivi l'antivirus accelera l'obsolescenza del computer, creando la necessità di aggiornarne alcune parti o di prenderne uno nuovo per ottenere prestazioni accettabili per l'utente. La scelta di un antivirus è una cosa molto complessa, anche perché antivirus diversi possono riuscire a rintracciare e quindi a controllare i nuovi virus prima di altri. La scoperta di un nuovo virus dipende molto da quanto è "infettivo": più un virus si propaga velocemente, più veloce e semplice risulta essere la sua identificazione e quindi l'aggiornamento delle firme; se invece il virus tende a essere poco "infettivo" e a rimanere localizzato soltanto in una certa area, può passare molto tempo prima che venga intercettato e aggiunto alle firme.

Spesso succede che un antivirus consideri determinati file o programmi come virali anche se in realtà non lo sono. Ciò si deve al fatto che un insieme di istruzioni che compongono un virus (o una sua parte) può essere presente anche in programmi e file "normali", o possono crearsi per combinazione casuale in un file di dati salvati non in formato testo. Il problema principale è che si può non riuscire a eseguire questo programma o aprire il file rilevato come infetto se prima non si disabilita l'antivirus, sempre che l'antivirus non lo abbia cancellato o rovinato in modo irreparabile nel frattempo.

Ci sono numerosi metodi per criptare e compattare un codice malware rendendolo così non rintracciabile da un antivirus; su questo fronte molti antivirus non sono attrezzati e riescono a fare ben poco, ma anche gli altri possono non essere in grado di rilevare un file infetto se non quando questo entra in esecuzione: il virus viene scompattato in RAM per essere eseguito e solo da questo momento in poi l'antivirus sarà in grado di rintracciarlo.

Il firewall: ulteriore protezione contro i virus

Da quello che si è detto si capisce che per avere un sistema sicuro l'antivirus non è affatto sufficiente, occorre una protezione ulteriore: il firewall. Un firewall permette, se ben configurato e usato correttamente, di bloccare i virus, anche non conosciuti, prima che questi entrino all'interno del computer, e volendo permette anche di bloccare all'interno alcuni virus presenti nel computer evitando così che possano infettare la rete cui si è collegati. Un firewall quindi può essere uno strumento aggiuntivo che impedisce a un virus di infettare la macchina prima che venga individuato dall'antivirus (con possibile perdita del file infetto). Inoltre permette di nascondere parzialmente o totalmente la macchina sulla rete evitando attacchi da parte di cracker o degli stessi virus.

Aggiornamenti automatici Live-Update

Una delle funzionalità aggiuntive dei software AntiVirus, che ultimamente sta prendendo sempre più piede, è il modulo degli aggiornamenti automatici Live-Update. Con questo modulo il software AntiVirus cerca, scarica e installa gli aggiornamenti non appena è disponibile una connessione Internet. Gli aggiornamenti possono riguardare le firme di autenticazione dei virus e/o anche i motori di scansione e i motori euristici (funzionalità non sempre resa disponibile). Il primo software AntiVirus a introdurre gli aggiornamenti automatici Live-Update è stato Norton Antivirus della Symantec.

Antivirus e sistemi operativi

Con l'avvento di internet l'antivirus è diventato uno strumento quasi indispensabile e quasi esclusivo solo per quanto riguarda i sistemi operativi della Microsoft, mentre gli altri sistemi risultano meno attaccati da virus; per questo motivo la maggior parte degli antivirus è realizzata per i sistemi operativi Microsoft. Negli ultimi anni sono stati prodotti antivirus anche per altri sistemi, di solito usati come server, per poter controllare il flusso di dati, soprattutto e-mail, che poi finiranno sui computer desktop degli utenti che usano prodotti Microsoft.

Con altri sistemi operativi basati Linux e Mac OS, la diffusione dei virus è molto più ostacolata soprattutto dalla diversa politica gestionale; i programmi utenti hanno attività più strettamente specificate e soprattutto con privilegi molto ridotti, così sono molto difficili le attività dei virus, e sono altrettanto limitati i danni che da questi potrebbero scaturire nell'esecuzione; risulta quindi molto difficile causare una compromissione del sistema operativo, come invece accade spesso nei sistemi Microsoft.

Antivirus e programmi

I programmi che maggiormente permettono la diffusione dei virus sono i client di posta elettronica e i browser, questo perché questi due programmi rappresentano l'accesso diretto a due funzionalità indispensabili in internet: la posta e la navigazione web. Un'altra tipologia di software informatico molto colpito dai virus è quella costituita dai file di dati ricavati con Microsoft Office. Con questa suite è possibile creare all'interno dei file delle istruzioni (macro) che eseguono determinate funzionalità in modo automatico o in seguito alla pressione di una determinata combinazione di tasti. Molti virus writer sfruttano questa potenzialità per allegare delle macro che sono in realtà dei virus.

In generale i virus sfruttano le vulnerabilità nei sistemi informatici, usando a volte - in modo automatico - tecniche di penetrazione sviluppate dai cracker. Diverse organizzazioni, oltre ai produttori di software antivirus, si occupano di raccogliere le segnalazioni di vulnerabilità o attacchi, e renderle pubblicamente disponibili; tali organizzazioni sono normalmente note con l'acronimo di CERT ("Computer Emergency Response Team", squadra di risposta alle emergenze informatiche).

Client di posta

Tra i client di posta spicca l'uso di Outlook Express, preinstallato, nella versione base, su tutti i sistemi operativi Microsoft; naturalmente anche altri client di posta, se funzionanti su sistema Microsoft, non sono immuni o totalmente immuni dall'essere un veicolo usato dai virus. Outlook Express unito all'inesperienza dell'utente, è forse la prima forma di diffusione di alcuni tipi di malware. Outlook Express per default memorizza tutti gli indirizzi E-Mail dai contatti prelevati in modo automatico da tutte le mail ricevute o spedite, questo fa sì che se un utente si iscrive, per esempio, ad una mailing list può alla fine avere un insieme di indirizzi di dimensioni considerevoli; questa base di dati viene sfruttata dai virus per spedire delle mail e per cercare di espandere l'infezione.

I virus di ultima generazione sfruttano questi elenchi di indirizzi per nascondere il vero mittente, prendendo a caso due indirizzi, uno da usare come destinatario e l'altro da far risultare come mittente. Il problema di base è dovuto all'utente che apre ed esegue gli allegati anche di mail che sono palesemente portatrici di virus, ma anche i buchi presenti in questi software hanno la loro parte. Per esempio Outlook Express ha sofferto di svariati buchi molto critici che permettevano, per esempio, l'esecuzione del virus appena la mail era ricevuta all'interno del proprio client (quindi senza aprirla) o appena la si apriva (nella firma è possibile inserire delle istruzioni, istruzioni usate per attivare il virus). La prima causa di diffusione dei virus tramite i client di posta è l'esecuzione degli allegati e qui non esiste un client di posta che possa impedire la diffusione del virus se l'antivirus non riesce ad intercettarlo prima.

Browser

Anche i browser possono essere un veicolo per l'infezione, basta che vi sia un buco di sicurezza (vulnerabilità) sfruttato da un sito WEB che si visita. Come per i client di posta si ha che su tutti i sistemi operativi di Microsoft l'utente si trova installato Internet Explorer e, anche a causa della sua diffusione, risulta proprio questo browser il più soggetto a questi tipi di attacchi, tanto che ultimamente è stato consigliato da più fonti di usare altri browser soprattutto se si fanno delle transazioni a rischio (per esempio se si accede al proprio conto corrente).

Client IRC e IM

I clienti dei sistemi di messaggistica immediata posseggono la capacità di inviare e ricevere file ed inoltre spesso sono dotati di un linguaggio di scripting che è stato spesso sfruttato per diffondere virus, backdoor e dialer.

L'uso di questi programmi deve tenere in gran conto che l'utente che offre un file non corrisponde sempre necessariamente ad una persona reale, dal momento che molti virus si diffondono automaticamente. È consigliabile rifiutare gli invii a meno che non si abbia effettivamente richiesto o si desideri qualcosa da un utente conosciuto e non si abbia la protezione di un antivirus che effettua l'esame dei file, anche compressi, in tempo reale.

Possibile strategia per limitare al minimo i rischi di contagio

La strategia che si può suggerire può essere suddivisa nei seguenti punti:

- informarsi su cosa è un virus, un antivirus ed un firewall; consultare vari manuali reperibili anche on-line per capire abbastanza a fondo il problema

- informarsi su come è fatto e come funziona il proprio sistema operativo, il proprio client di posta ed il proprio browser in caso di "attacco" di virus, per poter capire quali sono le operazioni che permettono di limitare al minimo i rischi di contagio

- quando si naviga in internet evitare il più possibile di scaricare file eseguibili e soprattutto di eseguirli senza avere la certezza assoluta che la fonte sia attendibile. Se l'antivirus dichiara che non ha rilevato nessun virus sul binario scaricato, questo non vuole automaticamente dire che non è contagiato, ma semplicemente che l'antivirus non ha rilevato nulla che per lui è sospetto: potrebbe esserci un virus nuovo o magari l'antivirus non è aggiornato

- quando si naviga in internet evitare di scaricare add-on ai propri programmi di navigazione se non si è molto sicuri della fonte

- quando si naviga in internet evitare di andare su siti sospetti, in particolare siti che offrono gratis cose che normalmente sono a pagamento, perché molte volte queste pagine cercano di sfruttare buchi presenti nel proprio browser per installarvi un virus, reperire informazioni salvate sul PC (esempio la carta di pagamento se si è soliti fare acquisti on-line) o semplicemente permettere al cracker che ha costruito quel sito di prendere possesso da remoto del vostro computer

- quando si riceve una e-mail da uno sconosciuto, soprattutto se ha allegati, è sempre meglio eliminarla subito senza aprire né il messaggio né meno che mai l'allegato; se la mail arriva da un conoscente ed ha un messaggio o un allegato non previsto chiedere conferma se l'ha spedito effettivamente lui

- quando si ricevono mail con allegati file eseguibili, anche se spedite da un proprio conoscente, conviene sempre evitare di eseguirli. È meglio perdersi un "giochino" divertente che vedere il proprio computer compromesso da tale giochino e doverlo reinstallare o far reinstallare da zero, magari perdendo tutti i lavori in esso contenuti

- quando si spediscono e-mail evitare di allegare file in formato ms-office, ma spedirli in formato testo o altro formato non contenente macro; richiedere che anche i propri conoscenti facciano lo stesso quando spediscono delle mail a voi

- abilitare, in ms-office, la richiesta per l'esecuzione delle macro; in questo modo sarà possibile sapere se il file contiene delle macro ed impedirne l'esecuzione.

- evitare di eseguire programmi non originali o per cui non è possibile controllare la non compromissione (per esempio per tutti i file è possibile associare vari codici di protezione che permettono di identificare se il pacchetto è stato modificato da terzi, il più semplice di questi codici è l'MD5)

- informarsi su quali sono i prodotti informatici che nella storia recente hanno mostrato maggiori falle e permesso un più semplice contagio da parte degli ultimi virus, e se li si possiede informarsi se è possibile sostituirli all'interno del proprio elaboratore con programmi simili, ma che risultino più sicuri

- eseguire e controllare costantemente gli aggiornamenti per tutti i prodotti che si affacciano direttamente alla rete (sistema operativo, browser, client di posta, client irc, ...)

- mantenere sempre aggiornati antivirus, firewall ed altri programmi per la sicurezza.

Test comparativi di software AntiVirus

Una discussione infinita riguarda se i software AntiVirus sono inutili e solo uno spreco di denaro o meno. In novembre 2012 Imperva, una società di sicurezza informatica molto discussa, ha pubblicato uno studio nel quale sosteneva che meno del 5% delle soluzioni AntiVirus erano in grado di rilevare virus precedentemente non catalogati. Questo studio è stato ampiamente criticato non solo da quasi tutte le società produttrici di software AntiVirus, ma anche dalla maggior parte delle altre compagnie che lavorano nel mondo della sicurezza informatica. La principale critica è legata alle dimensioni del campione di studio. Infatti, il test ha utilizzato solamente 84 campioni su i milioni di malware esistenti per Windows.

Un'altra critica ha riguardato il fatto che lo studio è stato effettuato utilizzando i report di VirusTotal piuttosto che i reali prodotti e, come la stessa VirusTotal precisa: "At VirusTotal we are tired of repeating that the service was not designed as a tool to perform antivirus comparative analyses, but as a tool that checks suspicious samples with several antivirus solutions and helps antivirus labs by forwarding them the malware they fail to detect. Those who use VirusTotal to perform antivirus comparative analyses should know that they are making many implicit errors in their methodology, the most obvious being...". Questo è principalmente dovuto al fatto che le compagnie produttrici di software AntiVirus non forniscono a VirusTotal le esatte configurazioni dei prodotti reali. Inoltre, VirusTotal non esegue i malware con i prodotti già installati. Questo significa che tutte le tecnologie euristiche e comportamentali, e la scansione della memoria non sono utilizzate.

E così i risultati del rilevamento sono scarsi rispetto ai prodotti completi. Un altro aspetto che è stato criticato è stata la "rilevanza" dei campioni. Infatti, il set di campioni dovrebbe includere solo campioni che sono stati verificati infettivi. Valutare la protezione degli AntiVirus utilizzando campioni di prova che non rappresentano alcun pericolo non ha semplicemente alcun senso. Per questa, e altre ragioni, la Anti-Malware Testing Standards Organization (AMTSO) fornisce linee guida per il testing di prodotti AntiMalware.

Organizzazioni che forniscono test comparativi

- AV-Comparatives

- AV Test

- ICSA Labs

- Virus Bulletin

Virus Bulletin VB100

Il VB100 è un premio dato da Virus Bulletin e rappresenta uno dei più antichi e famosi riconoscimenti per i software AntiVirus. Stando a quanto pubblicato da Virus Bulletin le uniche società di cui almeno uno dei loro prodotti è stato iscritto al test per almeno 3 volte e ha sempre ottenuto il VB100 per la categoria di Windows 7 sono:

- Avira

- BullGuard

- ESET

- Frisk

- G Data

- Kaspersky

- F-Secure

- Panda Security

- Sophos

Curiosamente, non c'è neanche una società che non abbia fallito il test almeno una volta nella categoria di Windows XP.

Per le categorie di Red Hat Enterprise Linux e di Ubuntu Linux Server Edition, invece, le società sono:

- Avira

- Panda Security

- Sophos

Questioni giuridiche e regolamentazione globale

Una delle principali battaglie e delle lamentele dell'industria degli AntiVirus è quella relativa alla creazione di una regolamentazione unificata e globale, una base di regole comuni per giudicare legalmente, ed eventualmente punire, i crimini informatici e i criminali informatici. Infatti, ancora oggi, anche se una società produttrice di AntiVirus dovesse riuscire a scoprire chi è il criminale informatico dietro alla creazione di un particolare virus o di un malware, spesso le autorità locali non possono comunque agire. Questo è principalmente dovuto al fatto che praticamente ogni stato ha una sua propria regolamentazione, differente da quella degli altri stati.

"[Computer viruses] switch from one country to another, from one jurisdiction to another — moving around the world, using the fact that we don't have the capability to globally police operations like this. So the Internet is as if someone [had] given free plane tickets to all the online criminals of the world." (Mikko Hyppönen)

Ed è anche grazie ad alcune società europee produttrici di AntiVirus (e.g. Avira, BullGuard, F-Secure, Frisk, Sophos, Panda, TG Soft, ...) che, per risolvere il problema, la Commissione Europea ha deciso di fondare l'EC3 (European Cybercrime Centre). L'EC3 è stato ufficialmente aperto il primo gennaio 2013. L'EC3 si focalizzerà nella lotta della UE contro i crimini informatici.

Organizzazioni di ricerca AntiVirus

- Anti-Malware Testing Standards Organization

- AVAR (Association of antiVirus Asia Researchers)

- CARO (Computer Antivirus Research Organization)

- EICAR (European Institute for Computer Antivirus Research)